Sicherheitsverfahren

Wir glauben, dass in jedem Team das Potenzial für herausragende Leistungen steckt. Wir möchten Teams jeder Größe und aus allen Branchen dabei helfen, dieses Potenzial zu entfalten und die Menschheit durch Software voranzubringen.

Wir wissen, dass deine Mission für dich genauso wichtig ist wie unsere Mission für uns und dass Informationen ein wichtiger Bestandteil unseres Unternehmens und unseres Lebens sind. Im Mittelpunkt unserer Arbeit steht deshalb das Vertrauen unserer Kunden, und Sicherheit hat für uns oberste Priorität. Mit unserem transparenten Sicherheitsprogramm wollen wir erreichen, dass du dich bei der Nutzung unserer Produkte und Services ausreichend informiert und sicher fühlst.

Hier erfährst du mehr über unseren Sicherheitsansatz und darüber, wie Kunden sich einbringen können.

Die Informationen auf dieser Seite gelten für die Atlassian Cloud-Produkte Jira, Confluence und Bitbucket, sofern nicht anders vermerkt.

Unser Sicherheitsansatz

In diesem Abschnitt besprechen wir den Sicherheitsansatz von Atlassian. Dazu gehören die wichtigsten Maßnahmen und Kontrollen, die wir in einer Reihe von Sicherheitsbereichen einsetzen, um unsere eigenen Umgebungen (einschließlich unserer cloudbasierten Plattformen) zu schützen, sowie die Verfahren, die wir einsetzen, um Produkte zu entwickeln, die größtmöglichen Schutz für unsere Kunden und Nutzer bieten.

Unsere Sicherheitsphilosophie

Unser Sicherheitsansatz basiert auf folgenden Grundsätzen:

- Wir schulen unsere Mitarbeiter in Cloud- und Produktsicherheit.

- Wir erfüllen alle Kundenanforderungen bei der Cloudsicherheit und übertreffen die Branchenanforderungen für Sicherheitsstandards und -zertifizierungen.

- Wir sind offen und transparent, was unsere Programme, Verfahren und Metriken betrifft. Hierfür veröffentlichen wir unsere Planung und ermutigen andere Cloudanbieter, dies ebenfalls zu tun. Außerdem setzen wir neue Standards für unsere Kunden.

In diesem Abschnitt beleuchten wir die Maßnahmen und Initiativen, die wir zur Umsetzung unserer Philosophie gemäß diesen Grundsätzen ergriffen haben.

Wir sind stolz darauf, dass viele unserer wichtigsten Produkte elementarer Bestandteil der täglichen internen Prozesse und Workflows bei Atlassian sind. So bilden zum Beispiel Jira- und Confluence-Anwendungen eine entscheidende Grundlage für unsere Programme zum Vorfall- und Schwachstellenmanagement. Wir sind also nicht nur wegen unseres Grundsatzes "Versuche nicht, den Kunden hinters Licht zu führen" an der Sicherheit unserer Produkte interessiert, sondern auch, weil wir sie selbst nutzen.

Unser Team

Wir wissen, dass die meisten Unternehmen dies sagen, aber wir sind außerordentlich stolz auf unser Sicherheitsteam. Wir glauben, dass wir ein Team zusammengestellt und aufgebaut haben, das aus den besten und klügsten Talenten der Branche besteht. Unser Sicherheitsteam wird von unserem CISO in San Francisco geleitet und umfasst über 100 Mitarbeiter in unseren Büros in Sydney, Amsterdam, Bengaluru, Austin, Mountain View, San Francisco und New York sowie einige Remote-Teammitglieder. Wir vergrößern das Team kontinuierlich, um dem Sicherheitsanspruch von Atlassian gerecht zu werden. Das Team besteht aus mehrere Abteilungen, darunter:

- Produktsicherheit – verantwortlich für die Sicherheit unserer Produkte und Plattformen

- Ökosystemsicherheit – verantwortlich für die Sicherheit des Marketplace und der Apps

- Security Intelligence – verantwortlich für die Identifizierung von Sicherheitsvorfällen und entsprechende Maßnahmen

- Red Team – verantwortlich für die Bedrohungsemulation und die Umsetzung von Security Intelligence

- Sicherheitsarchitektur – verantwortlich für die Definition der Sicherheitsanforderungen unserer Produkte und Plattformen

- Unternehmenssicherheit – verantwortlich für die interne Sicherheit unseres Unternehmensnetzwerks und unserer Anwendungen

- Trust – verantwortlich für die Verfolgung von Kundenerwartungen, entsprechende Maßnahmen und Transparenz hinsichtlich unserer Prozesse und Verfahren

- Entwicklung und SRE – verantwortlich für die Entwicklung und Ausführung von Tools für das Sicherheitsteam

- Sensibilisierung und Schulung – verantwortlich für sichere Arbeit unserer Mitarbeiter und Partner

Wir weiten unser Sicherheitsteam weiterhin aus, aber jeder bei Atlassian ist Teil unserer Mission, die Sicherheit zu verbessern. Dies vermitteln wir all unseren Mitarbeitern während ihrer gesamten Zeit, die sie in unserem Unternehmen beschäftigt sind. Unser angestrebtes Ziel ist es, unsere Mitarbeiter in der Cloudsicherheit anzuleiten, alle Kundenanforderungen an die Cloudsicherheit zu erfüllen, die Branchenanforderungen an Sicherheitsstandards und Zertifizierungen einzuhalten und unsere Maßnahmen zum Schutz der Kundendaten zu veröffentlichen. Unsere Ziele und Visionen vermitteln wir allen unseren Mitarbeitern während ihrer gesamten Zeit bei Atlassian.

Zusätzliche Sicherheitsprogramme

Während wir uns auf die Grundlagen der Sicherheit konzentrieren, bieten wir auch eine Reihe weiterer Programme, die einen umfassenden und proaktiven Sicherheitsansatz verfolgen. Dazu zählen unter anderem:

Security Detections-Programm

Unser Security Detections-Programm ergänzt die Incident-Response-Verfahren von Atlassian. Im Rahmen unseres Standard-Vorfallmanagementprozesses verfolgen wir ein separates Programm, um proaktiv Suchen und Alarme zu erstellen, die nicht nur auf die Vorfälle von heute zugeschnitten sind, sondern auch auf künftige Bedrohungen.

Bug-Bounty-Programm

Unser Bug-Bounty-Programm wurde wiederholt als eines der besten der Branche ausgezeichnet und ermöglicht es uns, mit einer vertrauenswürdigen Community von Zehntausenden Forschern zusammenzuarbeiten, die unsere Produkte kontinuierlich testen und uns alle gefundenen Schwachstellen melden.

Kontinuierliche Verbesserung unseres Sicherheitsprogramms

Wir möchten unser Sicherheitsprogramm auf dem neuesten Stand halten und führender Partner in diesem Bereich sein. Wir wissen, dass wir hierzu unseren aktuellen Sicherheitsansatz immer wieder, auch im Vergleich zu unseren Mitbewerbern, überprüfen und Verbesserungsmöglichkeiten ermitteln müssen.

Zu diesem Zweck haben wir zusammen mit unabhängigen Beraterunternehmen zahlreiche Reifegradbewertungen unseres Sicherheitsprogramms durchgeführt und werden dies auch in Zukunft tun. So haben wir 2020 unser gesamtes Trust and Security Program einer Beurteilung unterzogen. Anhand der Beurteilungsergebnisse, einschließlich der wichtigsten Empfehlungen, schließen wir ermittelte Lücken und setzen Verbesserungsvorschläge um.

Wir haben auch eine Reihe von Programmen für unsere verschiedenen Sicherheitsteams definiert – wie beispielsweise Produktsicherheit und Security Intelligence – um unsere internen Verbesserungsmaßnahmen zu unterstützen. Dabei haben wir Metriken zur Unterstützung aller Programme festgelegt, die von unserem Sicherheitsmanagementteam geprüft werden. Anhand der Metriken ermitteln wir Verbesserungsmöglichkeiten für unsere wichtigsten Teams.

Weiterführende Informationen

Dieses Whitepaper bietet einen groben Überblick über unseren Sicherheitsansatz. Weitere Informationen zu unserem Sicherheitsprogramm sind im Atlassian Trust Center verfügbar. Zudem stehen mehrere Webseiten und Whitepapers zu unterschiedlichen Bereichen unseres Sicherheitsprogramms zur Verfügung. Zum Beispiel:

- Wie Atlassian Kundendaten verwaltet

- Unser Ansatz für externe Sicherheitstests

- Unser Ansatz für die Handhabung von Sicherheitsvorfällen

- Unser Ansatz für das Schwachstellenmanagement

- Geteilte Verantwortung bei der Cloudsicherheit

- Unser Atlassian Trust Management System

- Unsere Atlassian-Richtlinien für Sicherheit & Technologie

Sicherung unserer internen Umgebung

Ein effektiver Sicherheitsansatz beginnt damit, dass wir bei uns selbst für Ordnung sorgen – insbesondere indem wir unsere internen Umgebungen schützen. Wir unternehmen mehrere Schritte, um dies erreichen.

Sicherheit als Grundlage unserer Netzwerkarchitektur

Atlassian verfolgt einen mehrschichtigen Sicherheitsansatz für seine Netzwerke. Jede Schicht unserer Cloudumgebungen ist durch Kontrollen gesichert. Unsere Infrastruktur ist in Zonen, Umgebungen und Services unterteilt. Zonenbeschränkungen betreffen zum Beispiel den Netzwerkdatenverkehr in Büros und den Bereichen CI/CD und DMZ. Wir setzen auf Umgebungstrennung, um die Konnektivität zwischen Produktions- und Nicht-Produktionsumgebungen zu begrenzen. Produktionsdaten werden zudem nicht außerhalb von Produktionsumgebungen repliziert. Der Zugriff auf Produktionsnetzwerke und -services ist nur innerhalb derselben Netzwerke möglich, d. h. nur ein Produktionsservice kann auf einen anderen Produktionsservice zugreifen.

Services müssen über eine Authentifizierungs-Positivliste explizit für die Kommunikation mit anderen Services autorisiert werden. Den Zugriff auf unsere sensiblen Netzwerke schützen wir mithilfe von VPC-Routing (Virtual Private Cloud), Firewall-Regeln und Software-defined Networking (SDN). Alle Verbindungen in diese Netzwerke sind standardmäßig verschlüsselt. Zum Schutz vor potenziellen Datenschutzverletzungen haben wir in den Netzwerken der Büro- und Produktionsumgebung Systeme zur Angriffserkennung implementiert.

Zero-Trust-Sicherheit in unseren Netzwerken

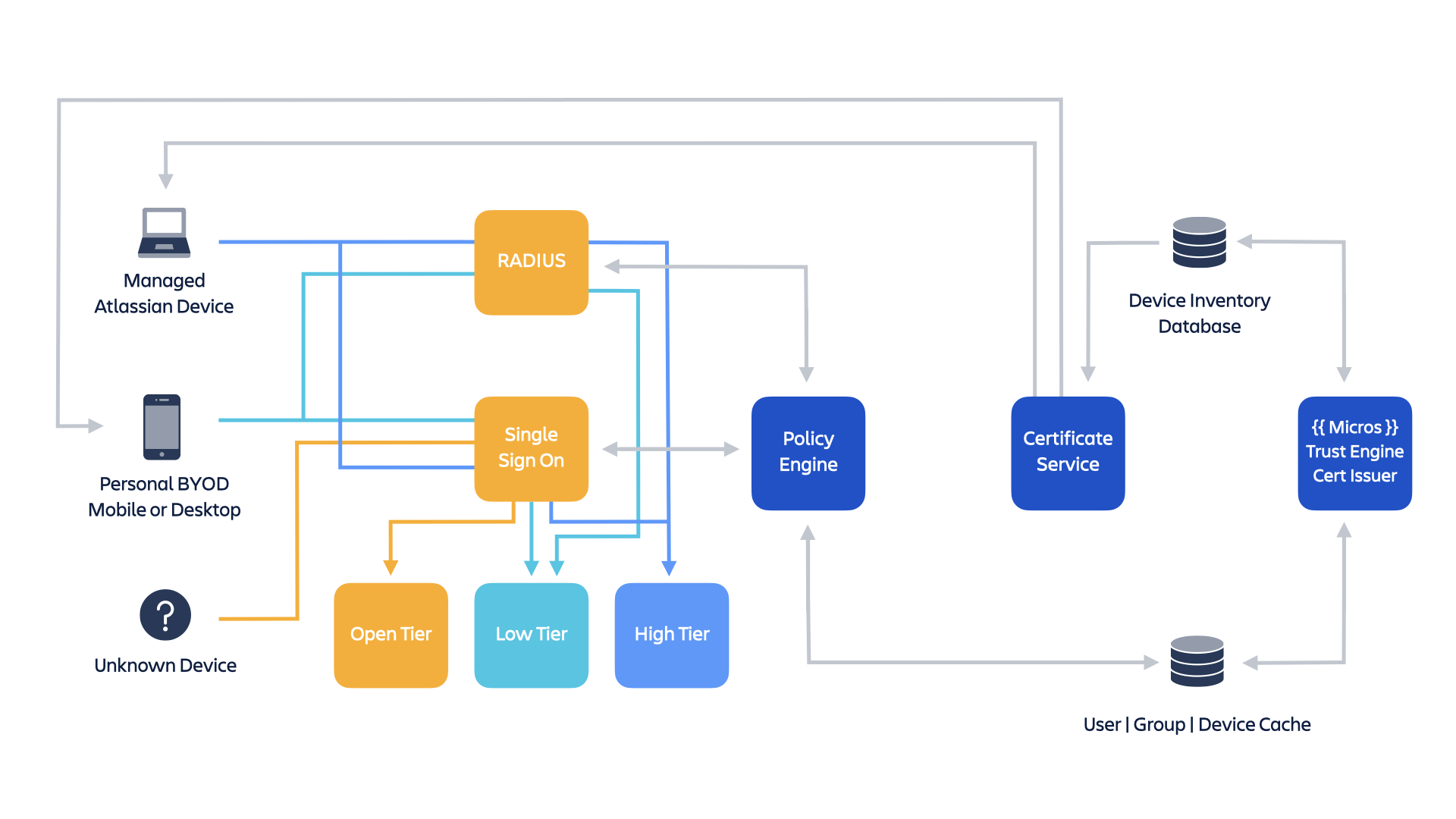

Atlassian sichert den Zugriff auf sein Unternehmensnetzwerk, interne Anwendungen und Cloudumgebungen mit dem Zero-Trust-Konzept ab. Einfach ausgedrückt lautet der Grundsatz von Zero Trust: "Vertraue niemals, überprüfe immer."

Zero Trust unterscheidet sich von herkömmlichen Netzwerksicherheitsansätzen, die ausschließlich auf die Benutzerauthentifizierung vertrauen, um festzustellen, ob ein Benutzer auf Ressourcen in einem Netzwerk zugreifen kann. Ein solcher Ansatz birgt das Risiko, dass ein nicht vertrauenswürdiges und unsicheres Gerät die Sicherheit gefährdet. Infolgedessen haben viele Unternehmen begonnen, Modelle einzusetzen, bei denen nur vertrauenswürdige Geräte auf ihr Netzwerk zugreifen dürfen, zum Beispiel indem sie Technologien zum Management von Mobilgeräten einsetzen oder den Zugriff auf Netzwerkebene auf eine Liste bekannter Geräte beschränken.

Obwohl sie nützlich sind, fehlt diesen Ansätzen die Granularität. Der Zero-Trust-Ansatz von Atlassian stellt sicher, dass der Nutzerzugriff auf Ressourcen und Services in unseren Netzwerken nicht nur auf den Anmeldedaten zur Authentifizierung basiert. Stattdessen werden dynamischen Entscheidungen anhand von Richtlinien getroffen, bei denen mehrere Faktoren herangezogen werden, um den Zugriff auf einzelne Ressourcen anhand des Sicherheitsniveaus des Nutzergeräts zu genehmigen oder abzulehnen (unabhängig vom Standort).

Einfach ausgedrückt haben wir im Rahmen unseres Zero-Trust-Modells Ressourcen in unserem Netzwerk basierend auf ihrer relativen Wichtigkeit und Vertraulichkeit in drei Stufen unterteilt:

- Offene Stufe – Jeder Unternehmensbenutzer, der sich erfolgreich bei unserem Netzwerk authentifiziert hat, kann auf diese Dienste zugreifen.

- Niedrige Stufe – Der Zugriff auf diese Ressourcen ist einem authentifizierten Unternehmensbenutzer nur dann möglich, wenn er von einem vertrauenswürdigen Unternehmensgerät (Geräte, die Atlassian besitzt und verwaltet) oder einem verwalteten BYOD (einem persönlichen Gerät, das bei Atlassians MDM-Programm angemeldet ist) auf unser Netzwerk zugreift.

- Hohe Stufe – Diese Ressourcen sind nur verfügbar, wenn ein authentifizierter Unternehmensbenutzer von einem von Atlassian bereitgestellten Unternehmensgerät auf sie zugreift. Der Zugriff auf unsere Produktionsservices über unser Unternehmensnetzwerk ist nur über ein Gerät der hohen Stufe und SAML-Authentifizierung möglich.

Bei der Umsetzung des Zero-Trust-Modells kommen bei Atlassian unterschiedliche automatisierte Prozesse, Services und Komponenten zum Einsatz. Dies umfasst:

- Authentifizierte Benutzer mit Unternehmens- oder verwalteten BYOD-Geräten erhalten von unserem Trust Engine-Service ein Zertifikat. Das Zertifikat enthält Metadaten, die angeben, ob es sich um ein BYOD- oder Unternehmensgerät handelt. Zertifikate werden mithilfe unserer Endpoint-Management-Lösungen auf Geräten bereitgestellt und regelmäßig neu ausgestellt (oder zurückgezogen).

- Wenn sich ein Benutzer authentifiziert, wird sein Zertifikat angefordert und unserer Infrastruktur vorgelegt. Die Informationen aus dem Zertifikat werden verwendet, um zu überprüfen, ob das Konto des Benutzers gültig ist und über welchen Gerätetyp er verfügt. Anhand dieser Informationen wird der Benutzer entweder dem Netzwerk mit der niedrigen Stufe zugewiesen, in dem sein Netzwerk- und Anwendungszugriff eingeschränkt ist, oder er erhält Zugriff auf die hohe Stufe. Geräte, die mit dem Netzwerk von Atlassian verbunden sind, werden stündlich geprüft und mit unseren Endpoint-Management-Lösungen abgeglichen, um Informationen zum Besitzer, Gerät und Sicherheitsniveau zu ermitteln. Dabei wird sichergestellt, dass die Geräte die Mindestanforderungen in Hinblick auf Antivirenprogramme, Verschlüsselung, Betriebssystem usw. erfüllen.

- Eine zentrale Datenbank wird mit Informationen zur Compliance von Benutzergeräten aktualisiert, um zu entscheiden, ob Benutzern der Zugriff auf Ressourcen in unserem Netzwerk erlaubt oder verweigert wird. Geräte, die als nicht konform gekennzeichnet wurden, dürfen nicht mehr auf unser Netzwerk zugreifen.

Mehr hierzu erfährst du im Atlassian-Whitepaper Unsere Zero-Trust-Philosophie und deren Umsetzung.

Sicherer Zugriff auf unsere Systeme und Services

Atlassian hat für alle Systeme und Services einen genau definierten Prozess für die Bereitstellung (Zuweisung oder Aufhebung) des Benutzerzugriffs. Wir haben einen etablierten Workflow (8-Stunden-Synchronisierung), der unser HR-Managementsystem mit unserem Zugriffsbereitstellungssystem verbindet. Wir verwenden dabei eine rollenbasierte Zugriffskontrolle basierend auf vordefinierten Benutzerprofilen, um zu gewährleisten, dass Mitarbeiter nur Zugriffsrechte erhalten, die ihrer Rolle entsprechen. Alle Benutzerkonten müssen vom Management genehmigt werden, bevor sie Zugriff auf Daten, Anwendungen, Infrastruktur oder Netzwerkkomponenten erhalten.

Im Rahmen unserer Zero-Trust-Architektur kontrollieren wir den Zugriff auf unsere Unternehmensanwendungen über eine Single-Sign-On-Plattform. Um auf unsere Anwendungen zugreifen zu können, müssen sich Mitarbeiter über diese Plattform authentifizieren, unter anderem unter Verwendung eines zweiten Authentifizierungsfaktors. Benutzer müssen sich entweder über einen U2F-Schlüssel oder über eine mobile Authentifizierungs-App für Atlassian-Mitarbeiter authentifizieren. Weniger sichere Authentifizierungsmethoden wie Einmalpasswörter per SMS oder Telefon setzen wir nicht mehr ein. Atlassian verfolgt diesen Ansatz, um seinen Authentifizierungsprozess verlässlich gegen Phishing- und Man-in-the-Middle-Angriffe zu schützen – denn jedes System, bei dem vertrauliche Daten per Textnachricht versendet werden, kann von einem erfahrenen Angreifer kompromittiert werden.

Absicherung unserer Endgeräte

Atlassian verwendet mehrere Lösungen für das Endgerätemanagement, um Updates und Patches für Betriebssysteme und wichtige Anwendungen auf unseren Endgeräten bereitzustellen. Wir setzen zudem mehrere Lösungen für den Endgeräteschutz ein, um Bedrohungen wie Malware abzuwehren.

Im Rahmen unseres Zero-Trust-Ansatzes müssen sich Mitarbeiter von Atlassian, die über ihre persönlichen Mobilgeräte auf unsere Services zugreifen möchten, in der Regel für unser MDM-Programm (Mobile Device Management) anmelden. Dadurch stellen wir sicher, dass alle Mobilgeräte, die mit unserem Netzwerk verbunden sind, unsere Mindestsicherheitsanforderungen an Verschlüsselung, Gerätesperre, Anti-Malware-Software und Betriebssystemversionen erfüllen.

Alle berechtigten Mitarbeiter, die sich für unser MDM-Programm anmelden und dessen Regeln einhalten, erhalten von Atlassian eine monatliche Vergütung für ihre Teilnahme.

Falls ein Mitarbeiter ein Gerät nutzt, das als nicht konform eingestuft wurde, erhält er eine E-Mail, die ihn darüber informiert. Er hat dann 24 Stunden Zeit, die fehlende Compliance zu beheben, bevor der Zugriff für das jeweilige Gerät gesperrt wird.

Sicherer Betriebsalltag

Wir bemühen uns, Sicherheit in alle Aspekte unseres Betriebsalltags zu integrieren. Sicherheit soll ein fester Bestandteil unserer Prozesse sein, damit weniger nachträgliche Anpassungen erforderlich sind.

Nachverfolgung unserer Assets

Unsere Produktionssysteme befinden sich in einer von Cloud-Serviceanbietern bereitgestellten Infrastruktur. Aufgrund ihrer Beschaffenheit ist keine Nachverfolgung der Services auf Hardwareebene möglich. Stattdessen werden die unseren Produkten zugrunde liegenden Microservices in einer benutzerdefinierten "Service"-Datenbank nachverfolgt. Diese Datenbank wird automatisch aktualisiert, wenn ein Service bereitgestellt wird.

Unser Workplace-Technologieteam führt einen Asset-Bestand aller Endgeräte. Dabei wird unsere eigene Jira-Software für die Nachverfolgung eingesetzt.

Änderungsmanagement in unserer Umgebung

Unser Prozess für das Änderungsmanagement unterscheidet sich etwas von herkömmlichen Herangehensweisen. Herkömmliche Änderungsmanagementprozesse basieren auf einer pyramidenähnlichen Änderungskontrollhierarchie. Das heißt: Wenn jemand eine Änderung vornehmen möchte, muss er diese einem Gremium vorlegen, das diese schließlich genehmigt oder ablehnt.

Wir hingegen verfolgen einen Ansatz im Open-Source-Stil, den wir "Peer Review, Green Build" (PRGB) nennen. Im Gegensatz zu herkömmlichen Änderungsmanagementprozessen verlangt der PRGB-Ansatz, dass jede Änderung – sei es eine Codeänderung oder eine Infrastrukturänderung – von einem oder mehreren Mitarbeitern überprüft wird, um Probleme zu identifizieren, die möglicherweise durch die Änderungen entstehen können. Wir erhöhen die Anzahl der Prüfer basierend auf der Wichtigkeit der Änderung oder der Wichtigkeit der Systeme, die von der Änderung betroffen sind. Dabei vertrauen wir darauf, dass unsere Techniker Probleme identifizieren und sie kennzeichnen, bevor die Änderung durchgeführt wird. Dieser Prozess ist eine verlässliche, dynamische und anpassungsfähige Methode für das Änderungsmanagement in unserer Umgebung. Das "Green Build"-Element dieser Kontrolle bezieht sich auf einen erfolgreichen oder sauberen Build in unserem CI/CD-Prozess, der die neuen Änderungen enthält. Wenn die Änderung Komponenten umfasst, die die Integrations-, Funktions-, Unit- und Sicherheitstest nicht bestehen, wird der Build abgelehnt und der Prozess beginnt erneut bei der Änderungsanfrage, damit Probleme behoben werden können.

Konfigurationsmanagement in unseren Systemen

Nur eine begrenzte Anzahl von Technikern und Architekten dürfen Software in unserer Produktionsumgebung installieren. In den meisten Fällen ist eine Softwareinstallation nicht möglich. Wir verwenden Konfigurationsmanagementtools in unseren Produktionsumgebungen, um Konfigurationen und Änderungen an Servern zu verwalten. Für eine bessere Einheitlichkeit werden direkte Änderungen an diesen Systemen durch die genehmigte Konfiguration überschrieben, die in den Konfigurationsmanagementtools festgelegt wurde. Wir nutzen Standard-AMIs (Amazon Machine Images) und alle Änderungen an unseren AMIs oder Betriebssystemen müssen über unseren standardmäßigen Änderungsmanagementprozess vorgenommen werden. Ausnahmekonfigurationen werden gemeldet und verfolgt und wir isolieren Serviceprobleme, damit sie sich nicht auf andere Services auswirken. Außerdem verfolgen wir einen PRGB-Prozess (Peer Review/Green Build), um sicherzustellen, dass in den Konfigurationstools vorgenommene Änderungen von mehreren Prüfern genehmigt werden. Alle Builds sind kryptografisch signiert und nur signierte Builds dürfen in unserer Produktionsumgebung ausgeführt werden.

Verwendung von Protokollen

Wir verwenden eine SIEM-Plattform, um Protokolle aus verschiedenen Quellen zu aggregieren, Überwachungsregeln auf diese aggregierten Protokolle anzuwenden und dann verdächtige Aktivitäten zu kennzeichnen. Wie diese Meldungen selektiert, weiter untersucht und eskaliert werden, ist in unseren internen Prozessen geregelt. Wichtige Systemprotokolle werden von jedem System weitergeleitet, in dem die Protokolle schreibgeschützt sind. Das Atlassian-Sicherheitsteam erstellt Warnmeldungen auf unserer Plattform für Sicherheitsanalysen und überprüft Anzeichen für Kompromittierungen. Unsere SRE-Teams nutzen die Plattform, um Verfügbarkeits- oder Leistungsprobleme zu überwachen. Protokolle werden 30 Tage lang als Hot Backup und 365 Tage als Cold Backup aufbewahrt.

Wichtige Systemprotokolle werden sowohl in einem internen Protokollanalysesystem als auch in einem Intrusion-Detection-System zusammengefasst.

Protokolle sind eine wichtige Komponente unserer gesamten Strategie zur Identifizierung und Behebung von Vorfällen, die im Abschnitt "Wie wir Sicherheitsbedrohungen identifizieren, abwehren und beheben" ausführlich behandelt wird.

Business Continuity und Disaster Recovery Management

Die Ausfallsicherheit unserer Produkte ist für uns ein wichtiges Anliegen, nicht zuletzt weil wir – intern bei Atlassian – auf dieselben Produkte angewiesen sind. Wir wissen, dass es zu Störungen kommen kann. Daher entwickeln wir Prozesse, um auf Störungen zu reagieren und dafür zu sorgen, dass sie sich nur minimal auf unsere Kunden auswirken. Unsere BC- und DR-Programme (Business Continuity und Disaster Recovery) umfassen die verschiedenen Maßnahmen, die wir verfolgen, um unsere Ziele zu erreichen.

Die Beteiligung der Führungskräfte an BC- und DR-Planungsaktivitäten sorgt für die erforderliche Aufsicht, damit sich alle Teams für die Ausfallsicherheit verantwortlich fühlen. Das Ziel unserer BC- und DR-Planungsaktivitäten ist es, durch eine Analyse der "Recovery Time Objectives" (RTO) und "Recovery Point Objectives" (RPO) von Services das richtige Gleichgewicht zwischen Kosten, Nutzen und Risiko zu erzielen. Diese Analyse hat zur Entwicklung eines einfachen, vierstufigen Systems geführt, um Gruppenservices basierend auf ihren jeweiligen Recovery-Anforderungen zu unterstützen. Details zu diesem Ansatz erläutern wir auf unserer Seite Wie Atlassian Kundendaten verwaltet.

Unsere BC- und DR-Programme umfassen folgende Aktivitäten:

1. Integrierte Redundanzmaßnahmen zur Erfüllung der Anforderungen an die Ausfallsicherheit

2. Test und Verifizierung der Redundanzmaßnahmen

3. Lernen auf Grundlage der Tests, um BC- und DR-Maßnahmen kontinuierlich zu verbessern

Wir entwickeln unsere Produkte so, dass sie Redundanzfunktionen wie Availability Zones und Regionen, die von unseren Cloud-Serviceanbietern angeboten werden, bestmöglich nutzen.

Wir überwachen kontinuierlich eine Vielzahl von Metriken mit dem Ziel, potenzielle Probleme frühzeitig zu erkennen. Basierend auf diesen Metriken werden Warnungen so konfiguriert, dass Site Reliability Engineers (SREs) oder die entsprechenden Produktentwicklungsteams benachrichtigt werden, wenn Schwellenwerte überschritten werden. So können automatisch Maßnahmen im Rahmen unseres Incident-Response-Prozesses ergriffen werden. SREs spielen auch eine Schlüsselrolle bei der Identifizierung von Lücken im DR-Programm und arbeiten mit unserem Risiko- und Compliance-Team zusammen, um diese Lücken zu schließen. Zu jedem unserer Teams gehört auch ein DR-Champion, der die mit diesem Team verbundenen Disaster-Recovery-Aspekte überwacht und verwaltet.

Unsere DR-Tests umfassen Prozess- und Technologieaspekte, einschließlich der relevanten Prozessdokumentation. Die Häufigkeit der DR-Tests richtet sich nach der Bedeutung des jeweiligen Services – beispielsweise werden Backup- und Recovery-Prozesse für wichtige kundenorientierte Systeme vierteljährlich getestet. Wir führen manuelle und Ad-hoc-Failover-Tests unserer Systeme durch. Diese Tests reichen von weniger komplizierten Tabletop-Simulationsübungen bis hin zu komplizierteren Availability-Zone- oder regionalen Failover-Tests. Unabhängig von der Komplexität des Tests legen wir großen Wert auf Sorgfalt beim Erfassen und Dokumentieren von Testergebnissen, bei der Identifizierung und Analyse von möglichen Verbesserungen und Lücken sowie bei deren abschließender Bearbeitung mithilfe von Jira-Tickets. So können wir den Gesamtprozess kontinuierlich verbessern.

Wir führen jährliche Business Impact Assessments (BIAs) durch, um die mit wichtigen Services verbundenen Risiken zu bewerten. Die Ergebnisse dieser BIAs unterstützen unsere Maßnahmenstrategie im Bereich DR und BC. So können effektive DR- und BC-Pläne für wichtige Services entwickelt werden.

Serviceverfügbarkeit

Zusätzlich zu den oben genannten Maßnahmen veröffentlichen wir in Echtzeit den Verfügbarkeitsstatus unserer Services für unsere Kunden. Hierfür verwenden wir unser Produkt Statuspage. Wenn es Probleme bei einem unserer Produkte gibt, informieren wir unsere Kunden umgehend.

Backups

Atlassian verfolgt ein umfassendes Backup-Programm. Dies schließt unsere internen Systeme ein, bei denen unsere Backup-Maßnahmen in Einklang mit den Anforderungen zur Systemwiederherstellung erstellt wurden. Wir bieten ebenso umfangreiche Backup-Maßnahmen für unsere Atlassian Cloud-Angebote, insbesondere für Kunden- und Anwendungsdaten. Atlassian nutzt die Snapshot-Funktion von Amazon RDS (Relational Database Service), um automatische tägliche Backups jeder RDS-Instanz anzulegen.

Amazon RDS-Snapshots werden 30 Tage lang aufbewahrt. Sie unterstützen die zeitpunktspezifische Wiederherstellung (Point-in-Time Recovery) und sind mit dem AES-256-Standard verschlüsselt. Die Backup-Daten werden nicht extern gespeichert, sondern in mehreren Rechenzentren innerhalb einer bestimmten AWS-Region repliziert. Zudem werden unsere Backups alle drei Monate getestet.

Für Bitbucket werden Daten in eine andere AWS-Region repliziert. In jeder Region werden täglich unabhängige Backups erstellt.

Wir verwenden diese Backups nicht, um destruktive Änderungen von Kunden rückgängig zu machen, wie zum Beispiel von Skripts überschriebene Felder oder gelöschte Vorgänge, Projekte oder Sites. Um Datenverlust zu vermeiden, empfehlen wir regelmäßige Backups. Mehr über die Erstellung von Backups erfährst du in der Supportdokumentation zu deinem Produkt.

Physische Sicherheit

Die physischen Sicherheitskontrollen in unseren Büros orientieren sich an unserer Richtlinie für physische und umgebungsbezogene Sicherheit, die sicherstellt, dass in unseren Umgebungen vor Ort und in der Cloud robuste physische Sicherheitsmaßnahmen implementiert werden. Die Richtlinie umfasst unter anderem Themen wie sichere Arbeitsbereiche, die Absicherung unserer IT-Ausrüstung an jedem Standort, die Beschränkung des Zutritts zu unseren Gebäuden und Büros auf geeignetes Personal und die Überwachung von physischen Ein- und Ausgangspunkten. Unsere Verfahren für die Sicherheit vor Ort umfassen die Besetzung des Empfangs während der Arbeitszeit, die Registrierung der Besucher und der Zugang zu nicht öffentlichen Bereichen unter Vorlage eines Ausweises. Wir arbeiten mit dem Bürogebäudemanagement zusammen, um den Zutritt nach den Geschäftszeiten zu regeln und Ein- und Ausgangspunkte sowohl an den Haupteingängen als auch Ladeflächen per Video zu überwachen.

Die Rechenzentren unserer Partner sind mindestens SOC2-konform. Diese Zertifizierungen beziehen sich auf eine Reihe von Sicherheitskontrollen, einschließlich physischer und umgebungsbezogener Sicherheit. Der Zugang zu den Rechenzentren ist auf autorisiertes Personal beschränkt und wird durch biometrische Maßnahmen zur Identitätsprüfung überprüft. Vor Ort sorgen außerdem Wachpersonal, Videoüberwachungsanlagen, Zugangsschleusen und weitere Einbruchsschutzmaßnahmen für Sicherheit.

Zuverlässige Datensicherheit

Wir verfolgen eine Reihe von Maßnahmen, um sicherzustellen, dass Kundendaten sicher und verfügbar bleiben und dass Kunden die größtmögliche Kontrolle behalten.

Rechenzentren

Atlassian-Produkte und -Daten werden mit dem branchenführenden Cloud-Hosting-Anbieter Amazon Web Services (AWS) gehostet. So können wir weltweit die beste Performance mit Redundanz- und Failover-Optionen bereitstellen. Wir nutzen mehrere geografisch verteilte Regionen innerhalb von AWS (USA Ost und USA West, Europäische Union und Asien-Pazifik) und mehrere Availability Zones in jeder dieser Regionen. So stellen wir sicher, dass ein Ausfall in einem einzelnen Rechenzentrum die Verfügbarkeit unserer Produkte oder Kundendaten nicht beeinträchtigt. Mehr hierzu erfährst du in unserem Whitepaper Wie Atlassian Kundendaten verwaltet und auf unserer Seite zur Cloud-Hosting-Infrastruktur.

Zu den Rechenzentren, in denen die Daten unserer Kunden gehostet werden, hat nur autorisiertes Personal Zutritt. Dies wird durch biometrische Sicherheitsvorkehrungen gewährleistet. Vor Ort sorgen außerdem Wachpersonal, Videoüberwachungsanlagen, Zugangsschleusen und weitere Einbruchsschutzmaßnahmen für Sicherheit.

Datenverschlüsselung

Alle Kundendaten in Atlassian Cloud-Produkten werden bei der Übertragung über öffentliche Netzwerke mithilfe von TLS 1.2+ mit Perfect Forward Secrecy (PFS) verschlüsselt, um sie vor einer unautorisierten Veröffentlichung oder Modifikation zu schützen. Unsere Implementierung von TLS setzt die Verwendung starker Chiffren und Schlüssellängen voraus, sofern diese vom Browser unterstützt werden.

Datenlaufwerke auf Servern, auf denen Kundendaten und Anhänge in Jira Software Cloud, Jira Service Management Cloud, Jira, Bitbucket Cloud, Confluence Cloud, Statuspage, Opsgenie und Trello gespeichert sind, verwenden im Ruhezustand die AES-256-Verschlüsselung nach Branchenstandard. Weitere Informationen zu künftigen Plattform-Updates erhältst du in der Atlassian Trust Roadmap.

Schlüsselmanagement

Atlassian nutzt den AWS Key Management Service (KMS) für das Schlüsselmanagement. Der Verschlüsselungs-, Entschlüsselungs- und Schlüsselmanagementprozess wird im Rahmen interner Prüfprozesse bei AWS regelmäßig untersucht und verifiziert. Jedem Schlüssel wird ein Besitzer zugewiesen, der dafür zuständig ist, dass angemessene Sicherheitsmaßnahmen für die Schlüssel in Kraft sind.

Mandantentrennung

Unsere Kunden greifen auf eine gemeinsame cloudbasierte IT-Infrastruktur zu, wenn sie die Produkte von Atlassian nutzen. Wir haben daher Maßnahmen für eine logische Trennung ergriffen, damit die Aktionen eines Kunden die Daten oder Services anderer Kunden nicht gefährden.

Je nach Anwendung verfolgt Atlassian hier einen anderen Ansatz. Im Fall von Jira und Confluence Cloud setzen wir auf das Konzept "Tenant Context" (Mandatenkontext), um Kunden logisch zu isolieren. Umgesetzt wird es im Anwendungscode und verwaltet über den von uns entwickelten "Tenant Context Service" (TCS). Das Konzept stellt Folgendes sicher:

- Die ruhenden Daten jedes Kunden werden logisch getrennt von denen der anderen Mandanten aufbewahrt.

- Alle Anfragen, die über Jira oder Confluence verarbeitet werden, verfügen über eine "mandantenspezifische" Ansicht, sodass andere Mandanten davon nicht betroffen sind.

Vereinfacht gesagt speichert der TCS für die einzelnen Mandanten der Kunden einen "Kontext". Der Kontext für jeden Mandanten ist mit einer eindeutigen ID verknüpft, die zentral vom TCS gespeichert wird, und enthält eine Reihe von Metadaten, die mit diesem Mandanten verknüpft sind (z. B. in welchen Datenbanken sich der Mandant befindet, welche Lizenzen der Mandant hat, auf welche Funktionen er zugreifen kann und eine Reihe anderer Konfigurationsinformationen). Wenn ein Kunde auf Jira Cloud oder Confluence Cloud zugreift, stellt der TCS die Metadaten anhand der Mandanten-ID zusammen und verknüpft diese dann mit allen Aktionen, die der Mandant im Sitzungsverlauf in der Anwendung vornimmt.

Der vom TCS bereitgestellte Kontext funktioniert dabei wie eine "Linse", durch die alle Interaktionen mit den Kundendaten getunnelt werden – und diese Linse ist immer auf einen einzigen Mandanten ausgerichtet. So ist sichergestellt, dass der Mandant nicht auf die Daten anderer Mandanten zugreifen kann oder ein Mandant durch seine Aktionen den Service eines anderen Mandanten beeinflusst.

Weitere Informationen zu unserer Cloud-Architektur sind als Teil unserer Cloud-Supportressourcen verfügbar.

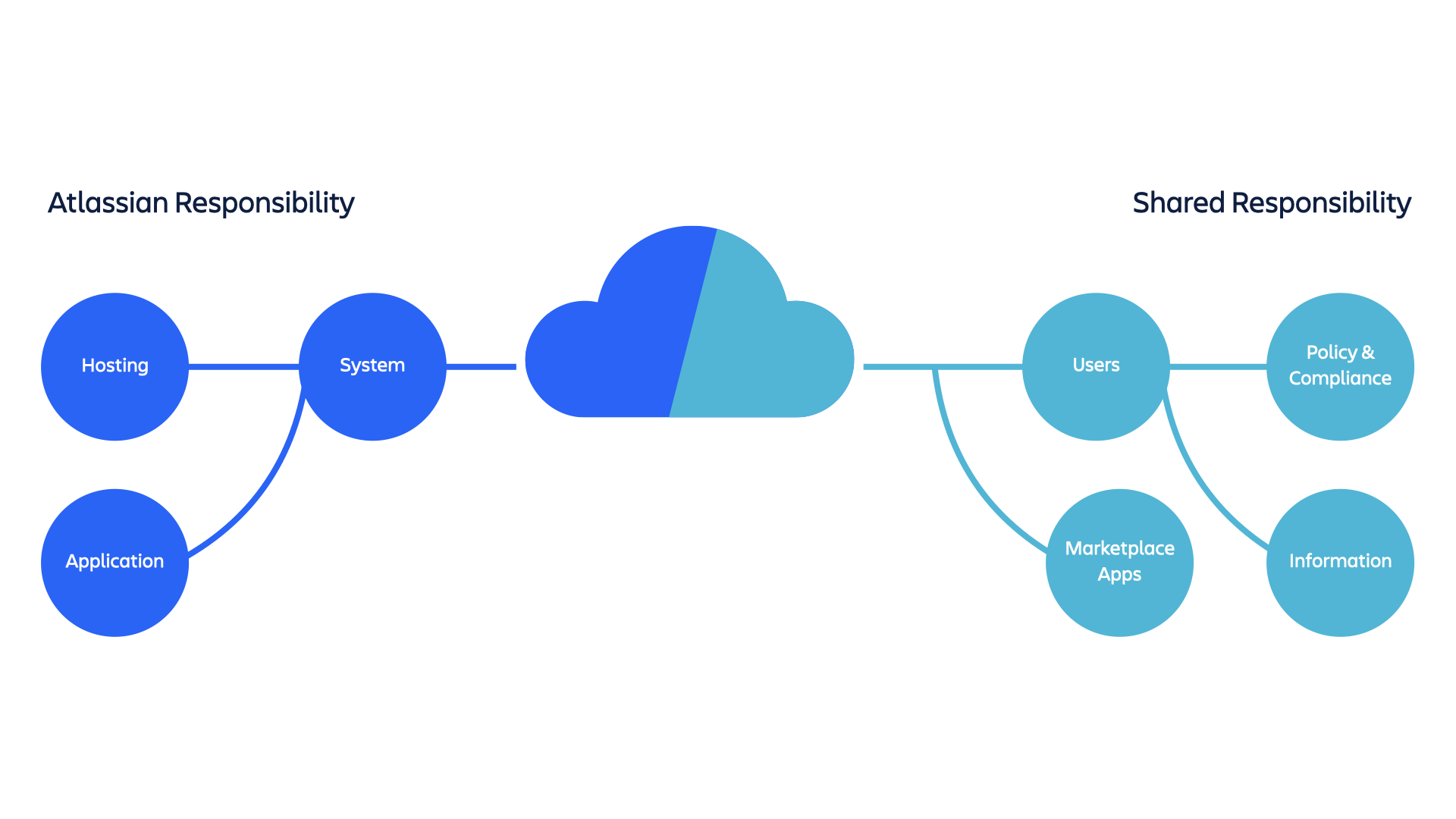

Geteilte Verantwortung bei der Verwaltung von Kundendaten

Atlassian übernimmt die Verantwortung für die Sicherheit, Verfügbarkeit und Leistung der von uns bereitgestellten Anwendungen, der Systeme, auf denen sie ausgeführt werden, und der Umgebungen, in denen die Systeme gehostet werden. In den folgenden vier Bereichen teilen sich Atlassian und seine Kunden jedoch die Verantwortung für die Sicherheit:

Richtlinien und Compliance

Sicherstellung, dass das System den Geschäftsanforderungen der Kunden entspricht, in Übereinstimmung mit branchenspezifischen, behördlichen und gesetzlichen Compliance-Anforderungen

Benutzer

Erstellung und Verwaltung von Benutzerkonten

Informationen

Inhalte, die Kunden in Confluence Cloud, Jira Cloud, Trello oder Bitbucket Cloud speichern

Marketplace-Apps

Dienste von Drittanbietern, die in Atlassian-Produkte integriert sind

Atlassian unternimmt alle notwendigen Schritte, um Kundendaten zu schützen und zu sichern. Die Entscheidungen, die unsere Kunden zur Einrichtung unserer Produkte treffen, haben aber ebenfalls einen erheblichen Einfluss auf die Art und Weise, wie Sicherheit umgesetzt wird. Folgende Bereiche sollten sie daher bei der Nutzung unserer Produkte beachten:

- Domänenüberprüfung und zentrale Verwaltung von Benutzerkonten – Administratoren unserer Kundenorganisationen können eine oder mehrere Domänen überprüfen, um nachzuweisen, dass sie ihnen gehören. Über die Domänenbestätigung können Administratoren die Atlassian-Konten aller ihrer Mitarbeiter zentral verwalten und Authentifizierungsrichtlinien (u. a. Passwortanforderungen und SAML) anwenden. Dies ist ein wichtiger Schritt, den wir allen unseren Kunden empfehlen, um den Zugriff auf ihre Konten und die dort verfügbaren Daten zu schützen.

- Zugriffsberechtigungen – Unsere Produkte sind auf Zusammenarbeit ausgelegt. Kunden müssen jedoch vorsichtig sein, wenn sie Nutzern in ihrem Unternehmen Berechtigungen für den Zugriff auf Daten erteilen. In einigen Fällen können Kunden auch öffentlichen Zugriff auf Daten gewähren. Atlassian hat darüber keine Kontrolle und kann in diesen Fällen nicht verhindern, dass Daten kopiert oder weiterverbreitet werden.

- Zentralisierter Zugriff – Wir empfehlen unseren Kunden dringend, Atlassian Guard für alle von ihnen verwendeten Atlassian-Produkte zu verwenden (einschließlich der Verwendung von Zwei-Faktor-Authentifizierung und Single-Sign-On), um die Verwaltung zu zentralisieren und die Sicherheit zu verbessern.

Weitere Informationen dazu findest du in unserem Whitepaper Geteilte Verantwortung bei der Cloudsicherheit.

Kontrolle des Zugriffs auf Kundendaten

Für alle Kundendaten gilt dieselbe Vertraulichkeitsstufe und der Zugriff auf diese Daten wird streng kontrolliert. Unsere Mitarbeiter und Auftragnehmer nehmen im Rahmen des Onboardings an einer Sensibilisierungsmaßnahme teil und erlernen den sicherheitsbewussten Umgang mit Kundendaten.

Innerhalb unseres Unternehmens haben ausschließlich autorisierte Atlassian-Mitarbeiter Zugriff auf die Kundendaten, die in unseren Anwendungen gespeichert sind. Die Authentifizierung erfolgt über individuelle passwortgeschützte öffentliche Schlüssel und Server akzeptieren nur eingehende SSH-Verbindungen von Atlassian und internen Rechenzentrumsstandorten. Der Zugriff ist grundsätzlich auf berechtigte Gruppen beschränkt, es sei denn, er wurde speziell angefragt und geprüft. Zudem ist eine Zwei-Faktor-Authentifizierung (2FA) erforderlich.

Unser für Wartungs- und Supportprozesse zuständiges Supportteam befolgt strenge Regeln zur Authentifizierung und Autorisierung. Der Zugriff auf die gehosteten Anwendungen und Daten erfolgt zur Überwachung der Anwendungsfunktionen und zur Durchführung der System- und Anwendungswartung oder nach Kundenanfrage über unser Supportsystem. Über unseren Consent Control Checker können Kunden zudem prüfen, welche Supporttechniker im Rahmen einer ausdrücklichen Zustimmung auf ihre Daten zugreifen dürfen.

Der unautorisierte oder missbräuchliche Zugriff auf Kundendaten wird als Sicherheitsvorfall eingestuft und über unseren Vorfallmanagementprozess verfolgt. Der Prozess umfasst Anweisungen zur Benachrichtigung betroffener Kunden, sofern es zu einem Richtlinienverstoß kam.

Aufbewahrung und Löschung von Daten

Wir verfügen über Bestimmungen für die Reaktion auf Benutzeranfragen zur Löschung personenbezogener Daten und helfen Endbenutzern mit Atlassian-Konten dabei, ihre personenbezogenen Daten zu löschen. Wir bieten zudem Import- und Export-Tools, damit unsere Kunden mit Atlassian-Tools auf ihre Daten zugreifen, sie importieren und exportieren können.

Kunden-Sites werden 15 Tage nach Ende des laufenden Abonnementzeitraums deaktiviert. Atlassian bewahrt die Daten deaktivierter Sites für die Dauer von 15 Tagen (bei Testversionen) oder 60 Tagen (bei kostenpflichtig abonnierten Sites) nach Ende des laufenden Abonnementzeitraums auf. Bitte beachte, dass Jira-Daten nur gelöscht werden, wenn du alle Jira-Produkte kündigst, die du bisher abonniert hattest.

Weitere Informationen findest du auf unserer Seite zu Sicherheitsverfahren und in den FAQ zur Datenspeicherung.

Mitarbeitersicherheit

Wir möchten sicherstellen, dass alle unsere Mitarbeiter wissen, wie sie ihre Arbeit sicher erledigen, damit sie in der Lage sind, entsprechend zu handeln. Die Vermittlung eines Sicherheitsbewusstseins gehört zu den Grundlagen der Unternehmenskultur bei Atlassian. Auf diese Weise verbessern wir unsere Widerstandsfähigkeit gegen Cyberangriffe.

Schulungen zum Sicherheitsbewusstsein

Wir stellen sicher, dass alle Mitarbeiter während des Onboarding-Prozesses und auch danach Schulungen zum Sicherheitsbewusstsein durchlaufen, damit Sicherheit immer an oberster Stelle steht. Wir wissen, dass viele der Bedrohungen, mit denen unser Team konfrontiert ist, die gleichen Bedrohungen sind, mit denen auch unsere Auftragnehmer und Partner zu kämpfen haben. Daher weiten wir unsere Schulungen zum Sicherheitsbewusstsein aus, damit sie auch diese Gruppen ansprechen. Zu den Themen, die in unserem Schulungsprogramm für Sicherheitsbewusstsein behandelt werden, gehören aktuelle Bedrohungen und Betrugsversuche, sichere Arbeitspraktiken, potenziell riskantes Verhalten, durch das Sicherheitsrisiken entstehen, sowie Compliance und rechtliche Fragen.

Zusätzlich zu den allgemeinen Schulungen zur Informationssicherheit können unsere Entwickler auf gezielte Schulungen zum sicheren Programmieren zugreifen. Entwicklerteams werden zudem von einem Sicherheitstechniker bei sicherheitsrelevanten betrieblichen Aufgaben unterstützt.

Zudem sorgen wir für offene Kommunikation zwischen unseren Mitarbeitern und dem Sicherheitsteam, etwa über Instant-Messaging-Kanäle, Blog-Posts, FAQs usw. So erleichtern wir es Atlassian-Mitarbeitern, sich über die Arbeit des Sicherheitsteams zu informieren und mit ihm in Kontakt zu treten.

Im Oktober veranstaltet Atlassian Security den Security Awareness Month für alle Mitarbeiter und Partner. In diesem Monat feiern wir unsere Erfolge beim Schutz unseres Unternehmens und vertiefen mit unterhaltsamen Spielen und internen Gesprächen die Kenntnisse in diesem Bereich.

Security Champions-Programm

Im Rahmen unseres Security Champions-Programms wird jedem unserer Produkt- und Service-Teams ein engagierter Sicherheitsexperte zugeteilt. Dieser dedizierte Champion ist für die Verbreitung von wichtigen Sicherheitsmeldungen unter eigenen Teammitgliedern verantwortlich und arbeitet mit unserem zentralen Sicherheitsteam an Sicherheitsproblemen, um den Kommunikationsablauf zu verbessern.

Unsere Champions durchlaufen außerdem weiterführende Schulungen in der Anwendungssicherheit, die ihnen helfen, Schwachstellen zu identifizieren, sichere Entwicklungsverfahren zu verstehen und sicheren Code zu schreiben.

Die Security Champions von Atlassian treffen sich regelmäßig, um über Tools zu sprechen und Erfahrungen zu aktuellen Sicherheitsproblemen und -herausforderungen auszutauschen, damit alle unsere Teams davon profitieren können. Das Programm hat das Thema Sicherheit zu einem noch festeren Bestandteil unserer Unternehmenskultur gemacht.

Background-Checks

Wir möchten Menschen einstellen, die unsere Sicherheitskultur positiv mitgestalten. Damit dies gelingt, unterziehen wir alle neuen Mitarbeiter Background-Checks (sofern dies gemäß den lokalen Gesetzen gestattet ist). Je nach Rolle können bei diesen Background-Checks Vorstrafen, Nachweise zur Bildung und Beschäftigung sowie die Bonität abgefragt werden.

Produktsicherheit

Für Atlassian ist es wichtig, dass in allen Phasen des Produktlebenszyklus Sicherheit gewährleistet wird. Wir verfolgen mehrere Methoden, um dies erreichen.

Sicherheits-Scorecards

Uns ist es wichtig, dass Sicherheit bei allen unseren Produkten oberste Priorität hat. Zu diesem Zweck haben wir das Verantwortlichkeits- und Überwachungssystem "Produktsicherheits-Scorecards" eingeführt, um das Sicherheitsniveau aller Atlassian-Produkte zu messen. Hierbei handelt es sich um einen von Atlassian entwickelten automatisierten Prozess, bei dem zahlreiche sicherheitsbezogene Kriterien geprüft werden (zum Beispiel aktuelle Schwachstellen, vorhandene Schulungen und aktuelle Sicherheitsvorfälle) um eine allgemeine Sicherheitsbewertung für jedes unserer Produkte zu erhalten.

Dieser Bewertungsprozess gibt jedem unserer Produktteams einen objektiven Überblick darüber, auf welche Sicherheitsbereiche sie sich konzentrieren sollten, und identifiziert bestehende Lücken sowie Maßnahmen, um diese Lücken zu schließen. Die Sicherheits-Scorecards ermöglichen es dem Atlassian-Sicherheitsteam zudem, auf einfache Weise zu verfolgen, wie sich die Produkte vom Sicherheitsstandpunkt her entwickeln, insbesondere da wir unsere Produktsuite weiter ausweiten.

Sicherheitspartner

Unser Produktsicherheitsteam setzt ein Sicherheitspartnerprogramm um, das Produktteams unterstützt und dafür sorgt, dass Sicherheitsprozesse in den Entwicklungslebenszyklus integriert werden. Unsere sicherheitsrelevantesten Produkte werden im Rahmen dieses Programms entweder von dedizierten Sicherheitspartnern oder von Technikern, die sich bei beim Teamsupport abwechseln, unterstützt. Die Sicherheitspartner beraten die Teams bei der Sicherheit und helfen ihnen dabei, Ergebnisse aus dem Scorecard-System zu überwachen, zu interpretieren und in Maßnahmen umzusetzen.

Gezielte Sicherheitsmaßnahmen

Das Produktsicherheitsteam verfolgt einen Prozess zur Sicherheitsprüfung, um bei allen Softwareprojekten den nötigen Schutz zu gewährleisten. Dabei wird priorisiert, wo Schutzmechanismen besonders wichtig sind, und ermittelt, welche Maßnahmen erforderlich sind, um Projektrisiken zu reduzieren. Je nach Sicherheitsniveau wird eine Kombination folgender Maßnahmen eingesetzt:

- Bedrohungsmodellierung

- Design-Review

- Code-Review (manuell oder toolbasiert)

- Sicherheitstests

- Sicherheitsprüfungen von kompetenten unabhängigen Forschern und Beratern

An anderer Stelle in diesem Whitepaper gehen wir zudem auf unser branchenführendes Bug-Bounty-Programm ein, in dessen Rahmen uns vertrauenswürdige Sicherheitsforscher dabei unterstützen, die Sicherheit stetig zu verbessern.

Sicheres Design dank Bedrohungsmodellierung

Wir setzen in der Planungs- und Designphase unserer Produkte auf Bedrohungsmodellierung, um Sicherheitsrisiken besser zu verstehen, wenn Projekte komplexen Bedrohungen ausgesetzt sind oder die Entwicklung sicherheitskritischer Funktionen erfordern. Dies umfasst Tabletop-/Brainstorming-Sitzungen, bei denen unsere Entwickler, Sicherheitstechniker, Architekten und Produktmanager Bedrohungen identifizieren und priorisieren. Die gewonnenen Erkenntnisse werden dann in den Designprozess aufgenommen und entsprechende Kontrollen implementiert. Auf diese Weise werden auch gezielte Prüfungen und Tests in den späteren Phasen der Entwicklung unterstützt.

Codeanalyse

Unsere Plattform zur automatischen Codeanalyse (der Security Assistant) deckt alle Code-Repositorys von Atlassian ab. Die Plattform umfasst eine Vielzahl von Tools für die statische Analyse, die wir kontinuierlich ergänzen und verbessern, und die dazu beitragen, die Gesamtsicherheit unseres Codes zu gewährleisten. Jedes Mal, wenn ein Pull-Request in einem Repository gestellt wird, kann die Plattform:

- veraltete Codeabhängigkeiten ermitteln, die möglicherweise Schwachstellen verursachen. (Wir gehen in diesem Whitepaper im Abschnitt zum Schwachstellenmanagement genauer auf dieses Thema ein.)

- versehentliche oder unbeabsichtigte Offenlegungen vertraulicher Daten in Code-Repositorys (z. B. Authentifizierungstoken oder kryptografische Schlüssel) identifizieren.

- eine Analyse durchführen, um problematische Programmiermuster zu identifizieren, die zu Schwachstellen im Code führen können.

Sicherheitswissensdatenbank

Um die optimale Sicherheit unserer Produkte zu gewährleisten, bieten wir unseren Entwicklern Zugang zu dem Support, den sie benötigen, um ihr Wissen hinsichtlich relevanter Sicherheitsprobleme und Bedrohungen kontinuierlich weiterzuentwickeln. Zu diesem Zweck pflegen wir intern eine Wissensdatenbank zur Anwendungssicherheit, auf die unsere Entwickler bei Bedarf zugreifen können.

Wie wir Sicherheitsbedrohungen identifizieren, abwehren und beheben

Sicherheitstests

Unser Ansatz für Sicherheitstests beruht auf dem Konzept der "kontinuierlichen Sicherheit". Dabei nutzen wir sowohl punktuelle Penetrationstests als auch ein durchgehend aktives Modell für Tests, das in Form eines Bug-Bounty-Programms mit Crowdsourcing umgesetzt wird. Wir sind der Ansicht, dass dieser facettenreiche Ansatz unsere Chancen erhöht, Schwachstellen zu finden und unseren Kunden die größtmögliche Produktsicherheit zu bieten. Weitere Informationen hierzu findest du im Whitepaper zu unserem Ansatz für externe Sicherheitstests. Im Folgenden erfährst du, welche Testverfahren wir einsetzen:

- Atlassian-Sicherheitsüberprüfung – Wie oben erwähnt, verfolgt unser Produktsicherheitsteam ein Programm zur Sicherheitsüberprüfung mit regelmäßigen Sicherheitstests. Die Tests bestehen aus Code-Reviews und Tests der Anwendungssicherheit. Dabei gehen wir gezielt auf Schwachstellen ein, die bei der Risikobewertung gefunden wurden.

- Sicherheitstests durch Dritte – Wir engagieren Sicherheitsberatungsunternehmen, um bedrohungsorientierte White-Box-Penetrationstests mit Code-Unterstützung für Produkte und Infrastrukturen mit hohem Risiko durchzuführen. Dabei kann es sich um Cloudumgebungen, neue Produkte oder eine grundlegende Umgestaltung der Architektur handeln.

- Red Team von Atlassian – Wir haben ein internes Red Team, das Angreifer simuliert, die versuchen, vorhandene Schwachstellen in unseren Systemen, Prozessen und Umgebungen zu identifizieren und auszunutzen. Dadurch können wir sicherstellen, dass diese so früh wie möglich erkannt und behoben werden.

- Bug-Bounty-Programm – Wir ziehen außerdem die Community vertrauenswürdiger Sicherheitsforscher von Bugcrowd heran, um unser Bug-Bounty-Programm umzusetzen. So können wir kontinuierlich Schwachstellen in unseren Produkten identifizieren und es schließlich für Angreifer teurer machen, diese Schwachstellen zu finden und auszunutzen. Unser Bug-Bounty-Programm wurde mehrfach als das beste der Branche ausgezeichnet. Es deckt mehr als 25 unserer Produkte und Umgebungen ab – von unseren Server-Produkten über mobile Apps bis hin zu Cloud-Produkten.

Alle Sicherheitslücken, die in den unten aufgeführten Berichten identifiziert wurden, werden von uns intern über Jira verfolgt, so wie sie über das Bug-Bounty-Programm hereinkommen. Die im Bug-Bounty-Programm gefundenen Probleme werden selektiert und gemäß unseren Service Level Objectives (SLOs) für Sicherheitsschwachstellen nachverfolgt.

- Aktuellen Bug-Bounty-Bericht von Atlassian herunterladen (Juli 2024)

- Aktuellen Bug-Bounty-Bericht von Halp herunterladen (Juli 2024)

- Aktuellen Bug-Bounty-Bericht von Jira Align herunterladen (Juli 2024)

- Aktuellen Bug-Bounty-Bericht von Opsgenie herunterladen (Juli 2024)

- Aktuellen Bug-Bounty-Bericht von Statuspage herunterladen (Juli 2024)

- Aktuellen Bug-Bounty-Bericht von Trello herunterladen (Juli 2024)

Schwachstellenmanagement

Atlassian arbeitet stets daran, den Schweregrad und die Häufigkeit zu verringern, mit der Schwachstellen in unseren Produkten und Services auftreten. Zu diesem Zweck verfolgen wir einen facettenreichen Ansatz für das Schwachstellenmanagement, der ständig weiterentwickelt wird und sowohl automatisierte als auch manuelle Prozesse zur Identifizierung, Verfolgung und Behebung von Schwachstellen in unseren Anwendungen und Infrastrukturen umfasst.

Wir nutzen unterschiedliche Quellen, um Sicherheitsschwachstellen zu identifizieren. Dazu gehören zum Beispiel automatisierte Scanner, interne Sicherheitsüberprüfungen, Kundenberichte und unser öffentliches Bug-Bounty-Programm. Sobald eine Schwachstelle identifiziert wurde, wird ein Ticket in unserem speziell entwickelten, unternehmensweiten Jira-Projekt zur Schwachstellenverfolgung erstellt und dem jeweiligen Systembesitzer oder Entwicklerteam zugewiesen. Unser zentralisierter Ansatz ermöglicht es uns, anhand von Automatisierung proaktive Benachrichtigungen, automatisierte Eskalationen und unternehmensweite Berichte bereitzustellen. So stellen wir sicher, dass Schwachstellen rechtzeitig behoben werden.

Weitere Informationen sind in unserem Whitepaper Unser Ansatz für das Schwachstellenmanagement verfügbar.

Infrastruktur

Wir verwenden eine Reihe von Tools für die Erkennung von Schwachstellen, die regelmäßig auf unseren Infrastrukturen ausgeführt werden, um automatisch Schwachstellen aufzuspüren. Dazu gehören beispielsweise:

- Netzwerkscans – Wir führen Netzwerkscans durch, um aktive Services, offene Ports, in unserer Umgebung ausgeführte Anwendungen und Schwachstellen auf Netzwerkebene zu identifizieren.

- Kontinuierliche Asset-Erkennung – Wir nutzen kontinuierliche Asset-Erkennung und Sicherheitsanalysen für unsere externen Netzwerkperimeter. Zudem haben wir einen Mechanismus für den Asset-Bestand und die Asset-Erkennung entwickelt.

- AWS-Konfigurationsüberwachung – Wir überwachen die Konfiguration unserer AWS-Umgebungen anhand etablierter Konfigurationsgrundlagen.

Wir prüfen kontinuierlich die aktuell verfügbaren Tools und fügen sie der von uns verwendeten Suite hinzu, wenn wir der Ansicht sind, dass sie unsere Fähigkeiten zur Erkennung von Schwachstellen verbessern.

Produkte

Im Rahmen unseres Entwicklungsprozesses – und zusätzlich zu unserem zuvor erwähnten Bug-Bounty-Programm – verwenden wir eine Reihe von Tools, um möglichst viele Schwachstellen und Fehler zu erkennen und zu verhindern, dass sie sich auf unsere Produkte auswirken, bevor Kunden und Benutzer auf sie zugreifen. Wir verwenden eine Plattform, um die Bereitstellung dieser Tools in unseren Code-Repositorys zu erleichtern. Dabei gehen wir wie folgt vor:

- Atlassian stellt einen Großteil seiner Services mithilfe von Docker-Container-Images bereit. Diese Images bieten eine eigenständige Paketumgebung, die aus relevanten Systembibliotheken, Tools, Konfigurationseinstellungen und anderen erforderlichen Abhängigkeiten besteht, damit unsere Produkte unabhängig von den Konfigurationsparametern des einzelnen Geräts ausgeführt werden können. Wir integrieren dabei einen umfassenden Sicherheitsscanprozess für Container in unsere CI/CD-Pipeline, und zwar für alle Container, die in unseren Entwicklungs-, Staging- oder Produktionsumgebungen bereitgestellt werden.

- Unsere Produkte und Services basieren auf zahlreichen Open-Source-Bibliotheken. Wir verwenden eine Kombination aus intern entwickelten, Open-Source- und kommerziellen Tools, um Abhängigkeiten zu identifizieren und diese mit einer Datenbank bekannter Schwachstellen zu vergleichen.

Außerdem gilt: Wenn ein Benutzer im Rahmen der normalen Verwendung eines unserer Produkte eine Schwachstelle erkennt und uns benachrichtigt, reagieren wir zeitnah auf alle gemeldeten Schwachstellen. Wir halten den Einsender auf dem Laufenden, während wir das Problem untersuchen und bearbeiten.

Wie bereits in diesem Whitepaper erwähnt verwenden wir einen PRGB-Prozess (Peer Review, Green Build). Das heißt, dass jede Codeänderung an einem Produkt von einem oder mehreren Personen überprüft wird, um Probleme zu identifizieren, die durch die Änderung entstehen können.

Wir verfügen außerdem über eine dokumentierte Richtlinie für die Behebung von Bugs, die den Zeitrahmen für die Behebung von Sicherheitsproblemen in unseren Produkten definiert. Der Zeitrahmen orientiert sich hierbei am Schweregrad des Bugs.

Weitere Informationen zu unserer Richtlinie für die Behebung von Bugs findest du hier. Informationen über kürzlich behobene Bugs, sowie Bugs, die wir derzeit beheben, findest du in unserem öffentlichen Bug-Tracker.

Incident Response

Atlassian verfolgt einen umfassenden Ansatz beim Umgang mit Sicherheitsvorfällen. Wir betrachten Sicherheitsvorfälle als etwas, das sich negativ auf die Vertraulichkeit, Integrität oder Verfügbarkeit von Kundendaten, Daten von Atlassian oder Atlassian-Services auswirken kann.

Wir haben ein klar definiertes internes Framework, das dokumentierte Playbooks für verschiedene Vorfallarten umfasst. Das Framework deckt die Schritte ab, die wir in allen Incident-Response-Phasen unternehmen müssen, um sicherzustellen, dass unsere Prozesse konsistent, wiederholbar und effizient sind. Dazu gehören die Erkennung, Analyse, Kategorisierung, Eindämmung und Behebung von Vorfällen sowie Wiederherstellungsmaßnahmen. Ein einheitliches Vorgehen wird dabei durch die Verwendung unserer eigenen Produkte unterstützt. Bei unseren Incident-Response-Prozessen kommen zum Beispiel Confluence, Jira und Bitbucket zum Einsatz.

- Wir verwenden Confluence, um Incident-Response-Prozesse an einem zentralen Ort zu erstellen, zu dokumentieren und zu aktualisieren.

- Wir verwenden Jira, um Tickets zu erstellen, mit denen der Fortschritt eines Incident-Response-Prozesses für potenzielle und tatsächliche Vorfälle von Anfang bis Ende verfolgt werden kann.

- Wir verwenden Bitbucket, wenn wir codebasierte Lösungen entwickeln, um auf bestimmte Grenzfälle zu reagieren, die bei bestimmten Vorfällen auftreten.

Dank einer umfassenden und zentralen Protokollierung und Überwachung unserer Produkte und Infrastruktur können wir potenzielle Vorfälle schnell erkennen. Dabei unterstützt uns ein Team hochqualifizierter, auf Abruf bereitstehender Vorfallmanager, die über umfassende Erfahrungen in der Koordination effektiver Gegenmaßnahmen verfügen. Wir ziehen außerdem externe Experten heran, die uns dabei unterstützen, Vorfälle möglichst effizient zu untersuchen und zu beheben.

Wir benachrichtigen unsere Kunden, wenn ihre Daten von einem bestätigten Vorfall betroffen sind. Außerdem verfügen wir über einen zuverlässigen Prozess für die Post-Mortem-Analyse von Vorfällen, um daraus zu lernen und so unsere Verfahren zu verbessern und es böswilligen Angreifern in Zukunft schwerer zu machen. Weitere Informationen findest du im Atlassian Trust Center in unserem Whitepaper Unser Ansatz für die Handhabung von Sicherheitsvorfällen.

Security Detections-Programm

Aufgrund immer komplexerer Bedrohungen müssen wir unseren Ansatz zum Vorfallmanagement weiterentwickeln. Daher hat Atlassian das Security Detections-Programm ins Leben gerufen. Erkennungen sind proaktive Suchen, die auf der Security Incident and Event Management-Plattform von Atlassian durchgeführt werden, um böswillige Aktivitäten zu ermitteln, die auf Atlassian und seine Kunden abzielen.

Unser Security Intelligence-Team konzentriert sich auf die regelmäßige Erstellung neuer Erkennungen, die Optimierung und Verbesserung bestehender Erkennungen sowie die Automatisierung von Erkennungsreaktionen. Dabei deckt es mehrere Bereiche ab, einschließlich Produkten, Angriffstypen und Protokollquellen, um sicherzustellen, dass die Erkennungen so effektiv und umfassend wie möglich sind.

Mit dem Programm möchten wir uns nicht nur vor aktuellen Bedrohungen schützen, sondern auch künftige Bedrohungen vorhersagen und uns adäquat auf sie vorbereiten. Unser Security Intelligence-Team hat außerdem ein Tool entwickelt, mit dem die erstellten Erkennungen standardisiert werden können. So erreichen wir hohe Konsistenz und Qualität bei den Erkennungen, die wir durchführen. Dies ist – soweit wir wissen – eine echte Branchenneuheit.

Weitere Informationen zu unserem Security Detections-Programm findest du auf dieser Seite.

Red Team-Programm

Die Aufgabe des Atlassian Red Team besteht darin, die Ausfallsicherheit kontinuierlich zu verbessern, um Atlassian vor ausgeklügelten Angriffen zu schützen. Sie versetzen sich in potenzielle Angreifer hinein, um technische, physische und menschliche Schwächen aufzudecken und die Reaktionsfähigkeit unserer Teams unter realistischen Bedingungen zu prüfen. Dieser Ansatz ermöglicht uns, die Sicherheit für Atlassian effektiv weiterzuentwickeln und zu verbessern. Dadurch helfen wir Atlassian, Bedrohungen zu bewerten, Ressourcen zu schützen und angemessen auf echte Angriffe zu reagieren.

Das Red Team von Atlassian konzentriert sich auf die umfassende Bedrohungsemulation. Wir verhalten uns wie typische Angreifer, die das Unternehmen ins Visier nehmen würden, und versuchen, in kritische Systeme einzudringen und dort Schaden anzurichten. Danach benachrichtigen wir alle Beteiligten und arbeiten zusammen an der Implementierung langfristiger und nachhaltiger Lösungen für die identifizierten Sicherheitslücken.

- Wirksamkeit des Security Intelligence-Programms messen und verbessern

- Wichtige positive Veränderung bei den Sicherheitssystemen und -funktionen von Atlassian herbeiführen

- Einblicke in unsere Schwachstellen und unser Reaktionsvermögen auf echte Angriffe erweitern

Schutz unseres Ökosystems und unserer Lieferkettenpartner

Anbieterrisikomanagement

Wenn Atlassian Drittanbieter (einschließlich Auftragnehmern und Cloud-Serviceanbietern) beauftragt, möchten wir sicherstellen, dass diese Zusammenarbeit unsere Kunden oder ihre Daten in keiner Weise gefährdet. Zu diesem Zweck wird jede vorgeschlagene Zusammenarbeit mit Drittanbietern einer Überprüfung durch unsere Rechts- und Beschaffungsteams unterzogen. Wenn wir das Risiko einer Zusammenarbeit als hoch oder kritisch einstufen, führen unsere Sicherheits-, Risiko- und Compliance-Teams weitere Prüfungen durch. Außerdem setzen wir auf Folgeprüfungen, die je nach Risikoniveau bei Vertragsverlängerung oder jährlich durchgeführt werden.

Zudem verlangt Atlassian von seinen Anbietern, dass sie im Rahmen unserer Zusammenarbeit die Mindestsicherheitsanforderungen erfüllen. Diese werden durch die Aufnahme in unsere Lieferantenverträge durchgesetzt. Die Anforderungen variieren je nach Risikoniveau der Zusammenarbeit und umfassen Folgendes:

- SAML-Integration mit Atlassians Single-Sign-On-Plattform

- Verschlüsselung von Daten während der Übertragung und im Ruhezustand mithilfe nicht veralteter Algorithmen

- Ausreichende Protokollierungsmechanismen, um Atlassian relevante Informationen über potenzielle Sicherheitsvorfälle zur Verfügung zu stellen

Der Atlassian Marketplace

Der Atlassian Marketplace ist eine Plattform, auf der Benutzer unserer Produkte Apps kaufen können, die Atlassian-Produkte mit zusätzlichen Funktionen ausstatten oder ihnen eine Verbindung mit Tools von Drittanbietern ermöglichen. Da die meisten auf dem Marketplace zur Verfügung gestellten Anwendungen von Drittanbietern entwickelt werden, unternimmt Atlassian eine Reihe von Schritten, um sicherzustellen, dass Sicherheit ein zentraler Teil des Marketplace-Ökosystems bleibt. Dazu zählen unter anderem:

Bug-Bounty-Programm für Marketplace – Atlassian hat ein erstklassiges Bug-Bounty-Programm, um die Sicherheit von Marketplace-Apps zu verbessern und das Vertrauen in diese Apps zu erhöhen. Teilnehmende Marketplace-Partner können proaktiv gegen Sicherheitsrisiken vorgehen, bevor diese entstehen, indem sie Sicherheitsforscher für die Ermittlung von Schwachstellen belohnen. Apps müssen an diesem Programm teilnehmen, um den Badge "Cloud Fortified" oder "Cloud Security Participant" zu erhalten. Mehr erfahren

Ecoscanner – Die Ecoscanner-Plattform von Atlassian führt regelmäßig Sicherheitschecks für alle Marketplace-Cloud-Apps durch. Mithilfe von Ecoscanner durchsucht Atlassian alle Marketplace-Cloud-Apps auf bekannte Sicherheitsschwachstellen, damit unser Ökosystem sicher bleibt. Mehr erfahren

Programm zur Offenlegung von Schwachstellen – Unser Programm zur Offenlegung von Schwachstellen gibt Kunden und Sicherheitsforschern eine weitere Möglichkeit, Atlassian und Marketplace-Partner über Schwachstellen in Cloud-Apps zu informieren. Atlassian kümmert sich um die Durchführung des Programms und legt Parameter fest, um Sicherheitsrisiken bei allen Cloud-Apps zu reduzieren. Mehr erfahren

Sicherheitsanforderungen für Cloud-Apps – Atlassian hat Mindestanforderungen festgelegt, die alle Marketplace-Apps erfüllen müssen. Die Anforderungen sind verbindlich und sorgen dafür, dass alle Apps dieselben Best Practices für Sicherheit einhalten. Mehr erfahren

Richtlinie zur Behebung von Sicherheits-Bugs – Um die Sicherheit aller Apps im Atlassian-Ökosystem sicherzustellen, müssen alle Marketplace-Partner die SLAs für die Behebung von Sicherheitsfehlern einhalten, die für alle im Atlassian Marketplace gelisteten Apps gelten. Partner müssen erkannte Schwachstellen zeitnah beheben. Mehr erfahren

Self-Assessment-Programm für verbesserte Sicherheit – Beim Self-Assessment-Programm für Marketplace arbeitet Atlassian mit App-Partnern zusammen, um die Sicherheitsverfahren für Cloud-Apps zu verbessern. Die Programmteilnehmer müssen eine jährliche Sicherheitsbeurteilung durchführen, die von Atlassian geprüft und bestätigt wird. Apps müssen an diesem Programm teilnehmen, um den Badge "Cloud Fortified" zu erhalten. Mehr erfahren

Weitere Informationen zu unserem Sicherheitsansatz für den Marketplace sind im Atlassian Marketplace Trust Center verfügbar.

Compliance- und Risikomanagement

Unsere Programme für Richtlinien- und Risikomanagement

Atlassian verfügt über ein Trust Management Program (TMP), das auf ISO 27001, der internationalen Norm für Informationssicherheit, basiert. Dieses Programm berücksichtigt die Sicherheitsanforderungen unserer Kunden und erfüllt eine Reihe von Sicherheitsanforderungen, die für Atlassian einzigartig sind – unter Berücksichtigung der Kontrollen, die in einer Reihe internationaler Sicherheitsstandards aufgeführt sind.

Wir wägen ab, ob die jeweiligen Kontrollen im Kontext unserer jeweiligen Umgebung und unseres Unternehmens geeignet sind und wie sie am besten implementiert werden können. Unser TMP basiert auf mehreren Säulen:

- Unser Policy Management Program (PMP) – Das PMP ist die Grundlage unseres TMP. Es umfasst eine Reihe von Sicherheitsrichtlinien und deckt die Anforderungen der ISO-27001-Norm und der Cloud Controls Matrix (CCM) der Cloud Security Alliance ab. Die von uns erstellten Sicherheitsrichtlinien werden intern allen unseren Teams zur Verfügung gestellt, damit sie verstehen, welche Mindestanforderungen an die Sicherheit erfüllt werden müssen. Die Aktualisierung der Richtlinien erfolgt jährlich und vor allem dann, wenn neue Bedrohungen und Risiken auftreten, die Änderungen an unserem Sicherheitsansatz erfordern. Auszüge aus unseren Technologierichtlinien findest du hier.

- Unser Risk Management Program (RMP) – Wir führen laufende Risikobewertungen unserer Umgebungen und Produkte durch, um aktuelle Risiken zu bewerten und sicherzustellen, dass unsere Kontrollen bei diesen Risiken effektiv greifen. Die Art und Weise, wie diese Risikobewertungen durchgeführt werden, hängt davon ab, welche Umgebung bzw. welches Produkt bewertet wird. Bei unseren Produkten handelt es sich beispielsweise häufig um technische Risikobewertungen oder Code-Reviews. Wir versuchen jedoch auch, allgemeine geschäftliche Risiken aufzudecken. Wir führen eine jährliche Risikobewertung durch, um unser Enterprise Risk Management Program zu unterstützen, und implementieren Projekte, um mindestens vierteljährlich ermittelte Risiken zu reduzieren. Weitere Informationen zu unserem Ansatz für das Enterprise Risk Management findest du im Atlassian Trust Center.

Unser TMP umfasst wöchentliche Compliance-Bewertungen und andere, intern dokumentierte, Meetings, um die Effektivität des Programms zu gewährleisten.

Einhaltung von Gesetzen, Vorschriften und Normen

Unser Sicherheitsprogramm wird unter Einhaltung einer Reihe von Branchenstandards entwickelt und durchgeführt. Die Einhaltung bekannter Branchenstandards ist ein wesentlicher Bestandteil unseres Sicherheitsansatzes. Dank dieser unabhängigen Beurteilung können sich unsere Kunden davon überzeugen, dass das Sicherheitsprogramm von Atlassian die grundlegenden Anforderungen an Sicherheitskontrollen erfüllt.

Wir halten unter anderem folgende Standards ein:

| ISO 27001 | Die Grundlage von ISO 27001 ist die Entwicklung und Implementierung eines Information Security Management System (ISMS) sowie die anschließende Implementierung und Verwaltung einer Reihe von Kontrollen, die unter "ISO 27001: Anhang A" beschrieben sind.

ISO/IEC 27018 ist ein Verhaltenskodex, der zusätzliche Implementierungshinweise für anwendbare ISO/IEC-27002-Kontrollen zum Schutz personenbezogener Daten in Cloud-Umgebungen bietet. |

| PCI DSS | Wenn du Atlassian-Produkte oder -Services mit deiner Kreditkarte bezahlst, kannst du dich darauf verlassen, dass wir der Sicherheit dieser Transaktionen gebührende Aufmerksamkeit schenken. Atlassian ist ein PCI DSS-konformer Händler. |

| CSA CCM/STAR | Die Security, Trust & Assurance Registry (STAR) der CSA ist ein kostenloses, öffentlich zugängliches Verzeichnis, in dem die Sicherheitskontrollen verschiedener Cloud-Angebote dokumentiert werden. Der CSA STAR Level 1 Questionnaire für Atlassian kann bei der STAR Registry der Cloud Security Alliance heruntergeladen werden. |

| SOC2 und SOC3 | Diese Berichte helfen unseren Kunden und ihren Auditoren dabei, die Kontrollen für den Betrieb und die Compliance bei Atlassian zu verstehen. Atlassian verfügt über SOC2-Zertifizierungen für viele seiner Produkte. |

| DSGVO | Uns ist bewusst, dass unsere Kunden Anforderungen der Datenschutz-Grundverordnung (DSGVO) erfüllen müssen, die durch ihre Nutzung von Atlassian-Produkten und -Services direkt beeinflusst werden. Deshalb betreiben wir erheblichen Aufwand, um Kunden bei der Erfüllung DSGVO-relevanter Anforderungen zu unterstützen. Auf der Seite DSGVO-Compliance bei Atlassian erfährst du mehr über unseren DSGVO-Compliance-Ansatz. |

| FedRAMP | FedRAMP (Federal Risk and Authorization Management Program) ist ein US-amerikanisches Programm für die Standardisierung der Sicherheitsbeurteilung, Autorisierung und kontinuierlichen Überwachung von Cloud-Produkten und -Services. Auf dem FedRAMP Marketplace kannst du dich über den Status folgender Atlassian-Produkte informieren:

|

Auf unserer Seite zum Compliance-Programm findest du eine vollständige Liste dieser und anderer Branchenstandards, die wir einhalten.

Datenschutz bei Atlassian

Atlassian verfügt über ein umfassendes Datenschutzprogramm, um sicherzustellen, dass wir weltweit die höchsten Maßstäbe für den Datenschutz erfüllen. Mit unseren Datenmanagementtools und -prozessen möchten wir dir helfen, deinen eigenen Datenschutzverpflichtungen nachzukommen. In unserem Trust Center und unserer Datenschutzrichtlinie stellen wir Informationen dazu bereit, welche Schritte wir zur Einhaltung verschiedener globaler Datenschutzgesetze unternehmen, z. B. in Europa und in Kalifornien. Außerdem bieten wir dir einen Überblick darüber, wie wir dir helfen, Datenschutzvorgaben zu erfüllen. Zum Beispiel:

- Integrierter Datenschutz: Unsere Produkte verfügen standardmäßig über Datenschutzfunktionen, wie auf der Seite mit unseren Datenschutzprinzipien beschrieben.

- Ausführliche Analysen: Wir führen Datenschutz-Folgenabschätzungen durch, um den ordnungsgemäßen Umgang mit Daten sicherzustellen, und halten im Bedarfsfall Rücksprache mit Regulierungsbehörden.

- Zugriffskontrolle und Schulungen: Atlassian-Mitarbeiter, die auf personenbezogene Daten von Atlassian-Kunden zugreifen und diese verarbeiten, werden im Umgang mit diesen Daten geschult und sind zur Wahrung ihrer Vertraulichkeit und Sicherheit verpflichtet.

- Benutzerprofil- und Datenschutztools: Benutzer haben die Möglichkeit, ihre Profileinstellungen anzupassen, wie auf unserer Datenschutzseite für Benutzer beschrieben.

- Datenschutztools für Administratoren: Wir stellen unseren Kunden Informationen darüber zur Verfügung, wie wir Kundendaten verarbeiten, und bieten eine Datenschutzseite für Administratoren, auf der relevante Anpassungen und Einstellungen beschrieben werden.

- Neuigkeiten und Updates: Auf der Seite Zusatz zum Datenschutz veröffentlichen wir Updates und Entwicklungen im Zusammenhang mit globalen Datenschutzgesetzen. (Außerdem kannst du unseren RSS-Feed abonnieren, um über Änderungen informiert zu werden.)

Weitere Informationen findest du im Atlassian Trust Center.

Interne und externe Audits

Im Rahmen unserer jährlichen Compliance-Audits (z. B. SOX, SOC2) führen wir umfassende Sicherheitsbewertungen durch, die eine unabhängige Beurteilung externer Wirtschaftsprüfungsgesellschaften umfassen. Zusätzlich führen wir interne betriebliche Audits in Bereichen durch, die als "hohes Risiko" eingestuft werden. Dazu gehören unterschiedliche Sicherheitsbereiche. Die Ergebnisse dieser Audits werden dem Audit-Ausschuss unseres Vorstands gemeldet und fließen in die kontinuierliche Verbesserung unseres Sicherheitsprogramms ein.

(Strafverfolgungs-)Behördenanfragen nach Nutzerdaten

Im Rahmen unserer Bemühungen, dein Vertrauen zu gewinnen und aufrechtzuerhalten, veröffentlichen wir jedes Jahr den Transparenzbericht von Atlassian mit Informationen über Behördenanfragen zu Daten (dies umfasst Anfragen nach Benutzerdaten oder Anfragen zur Entfernung von Inhalten/Sperrung von Benutzerkonten). Atlassian prüft jede Anfrage auf ihre Rechtsgültigkeit. Ist diese gegeben, legen wir so wenige Informationen offen wie möglich.

Die Werte von Atlassian stützen unseren Ansatz zur Reaktion auf Anfragen nach Kundendaten im Zuge der Strafverfolgung. Zum Schutz der Daten und Rechte unserer Kunden stellen wir den Strafverfolgungsbehörden nur dann Kundendaten zur Verfügung, wenn wir uns berechtigterweise hierzu gesetzlich verpflichtet sehen. Dies geschieht jedoch erst nach einer sorgfältigen juristischen Prüfung. Wenn Strafverfolgungsbeamte Kundendaten von Atlassian anfordern, sind sie verpflichtet, je nach Art der Informationen angemessene rechtliche Verfahren einzuhalten und etwa eine Vorladung, eine gerichtliche Anordnung oder einen Vollstreckungsbefehl vorzulegen. Umfassende Richtlinien zum Umgang mit Anfragen von Strafverfolgungsbehörden sind in unseren Richtlinien von Atlassian für Anfragen von Strafverfolgungsbehörden beschrieben.

Weitere Fragen

Die hier dargelegten Sicherheitsmaßnahmen geben einen groben Überblick über den Sicherheitsansatz von Atlassian. Jedoch ist dieser Bereich sehr komplex und wir konnten nicht auf jede unserer zahlreichen Maßnahmen im Detail eingehen.

Wenn du dich weiter informieren möchtest, besuche unser Atlassian Trust Center. Bei Fragen zur Sicherheit bei Atlassian kannst du dich auch über das Support-Portal an unser Trust Team wenden oder die Atlassian Trust and Security-Community um Rat fragen.

Möchtest du noch mehr wissen?

Wir haben auf dieser Seite auf einige andere Dokumente und Ressourcen verwiesen, mit denen du dich näher befassen solltest, wenn du mehr über unseren Ansatz für Sicherheit und Vertrauen erfahren möchtest.